什么是等保?

网络安全等级保护,以下简称“等保”。

- 等保1.0的概念 以1994年国务院颁布的147号令《计算机信息系统安 全保护条例》为指导标准,以2008年发布的《GB/T2 2239-2008 信息安全技术 信息系统安全等级保护基本要求》为指导的网络安全等级保护办法,业内简称等保,即目前的等保 1.0。

- 等保2.0的概念 以《中华人民共和国网络安全法》为法律依据,以2019年5月发布的《GB/T22239-2019信息安全技术信息系统安全等级保护基本要求》为指导标准的网络安全等级保护办法,业内简称等保2.0。

- 核心变化 等保2.0提出新的技术要求和管理要求,强调“一个中心,三重防护”,关键点包括可信技术、安全管理中心,以及云计算、物联网等新兴领域的安全扩展要求。对应地,企业在安全防护体系建设、风险评估和管理上需要更加全面,并需关注所在行业的安全要求和定级标准。

信息系统安全等级保护等级划分

等级保护建设工作需要根据其在国家安全、经济建设、社会生活中的重要程度,遭到破坏后对国家安全、社会秩序、公共利益以及公民、法人和其他组织的合法权益的危害程度等,由低到高被划分为五个安全保护等级。将业务信息安全保护等级和系统服务安全保护等级的较高者初步确定为定级对象的安全保护等级。

根据如下步骤确认定级对象的安全保护等级:

| 等 级 | 监督强度 | 对 象 | 侵害客体 | 侵害程度 |

|---|---|---|---|---|

| 第一级 | 自主保护级 | 一般网络 |

公民、法人和其他组织的合法权益

|

损害 |

| 第二级 | 指保护级 |

公民、法人和其他组织的合法权益

|

严重损害 | |

| 特别严重损害 | ||||

| 社会秩序和公共利益 | 危害 | |||

| 第三级 | 监督保护级 | 重要网络 | 社会秩序和公共利益 | 严重危害 |

| 国家安全 | 危害 | |||

| 第四级 | 强制保护级 | 特别重要网络 | 社会秩序和公共利益 | 特别严重危害 |

| 国家安全 | 严重危害 | |||

| 第五级 | 专控保护级 | 极端重要网络 | 国家安全 | 特别严重危害 |

等保合规服务内容

-

-

- 云WEB防火墙

- DDOS高防IP

- 网站运维审计

- 网站漏洞扫描

- 网页防篡改

- 网站挂马监测

- 病毒过滤系统

- 终端安全

- 防火墙

- SSL 证书

- 日志审计

- 数据库审计

- 态势感知

- 渗透测试

- 等保测评(拿证)

- 容灾备份

展开查看更多 ∨

等保二级和三级

| 二级 | 三级 | ||

|---|---|---|---|

| 安全通信网络 |

应避免将重要网络区域部署在边界处,重要网络区域与其他网络区域之间应采取可靠的技术隔离手段 |

云防火墙 | 云防火墙 |

| 安全区域边界 |

应在关键网络节点处检测、防止或限制从外部发起的网络攻击行为 |

DDoS高防 | |

|

应具有提供访问控制、边界防护、入侵防范等安全机制 |

web应用防火墙 | web应用防火墙 | |

|

应能对各类安全事件和新型攻击进行分析、识别、报警 |

云安全中心 | 云安全中心 | |

| 安全计算环境 |

应对用户进行身份鉴别、访问控制、运维审计 |

堡垒机 | 堡垒机 |

|

应启用安全审计功能,数据进行安全审计 |

数据库审计 | 数据库审计 | |

|

应满足数据完整性和数据保密性的要求 |

SSL证书 | SSL证书 | |

|

应能发现已知漏洞,并在经过充分测试评估后,及时修补漏洞 |

漏洞扫描 | 漏洞扫描 | |

|

应仅采集和保存业务必需的用户个人信息,并对数据安全审计范围进行扩展 |

敏感数据保护 | ||

| 安全管理中心 |

应对系统资源和运行进行配置、控制和管理。包括用户身份、系统资源配置、系统加载和启动、异常处理、 数据和设备的备份与恢复等。 |

安全管家 | 安全管家 |

| 物联网安全 |

应保证感知节点设备安全、接入控制、入侵防范、抗数据重放 |

loT感知节点安全防护 | loT感知节点安全防护 |

|

应保证网关节点设备安全,对来自传感网的数据进行融合处理 |

loT感知节点安全防护 | loT感知节点安全防护 | |

|

应保证只有被授权的用户可以对感知节点设备上的软件进行配置或变更 |

loT可信执行环境(TEE)授权 | ||

等保合规2.0架构

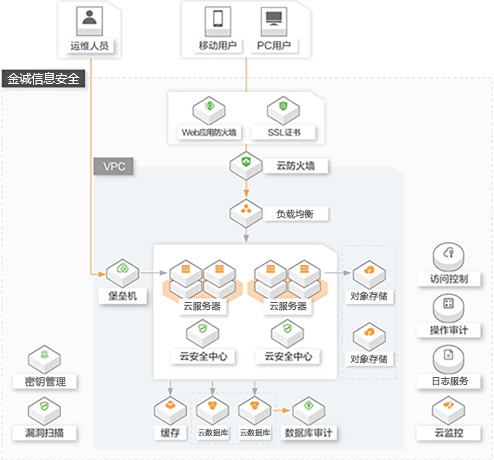

等保二级架构

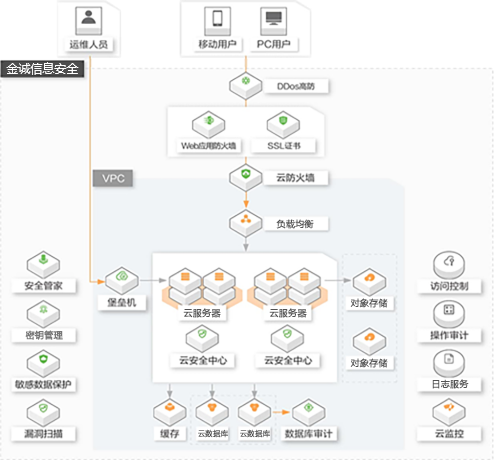

等保三级(基础)机构

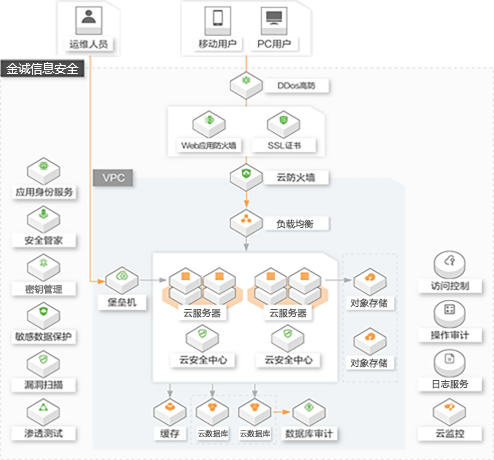

等保三级(增强)架构

-

等保三级(增强)安全合规

立即咨询安全物理环境 包括物理访问控制、防火,防雷击,温湿度控制、电力供应,电磁防护。

安全通信网络 包括网络架构,通信传输,可信验证

安全区域边界 包括边界防护,访问控制,入侵防范,恶意代码防护,安全审计等

安全计算环境 身份鉴别,访问控制,安全审计,入侵防范,恶意代码防范,数据完整性,保密性,个人信 息保护等

安全管理中心 系统管理,审计管理,安全管理,集中管控

等保测评流程

等保包括五个阶段:1、定级、2、备案、3、建设整改、4、等级测评、5、监督检查。定级对象(即需要过等保的对象)建设整改后,需要选择符合国家要求的测评机构,按《网络安全等级保护基本要求》等技术标准进行等级测评,之后向监管单位提交测评报告。

| 合规流程 | 系统定级 | 系统备案 | 建设整改 | 等级测评 | 监督检查 |

|---|---|---|---|---|---|

| 企业客户 |

确定系统或者子系统的安全等级,准备定级报告

咨询服务

|

持定级报告和备案表到当地公安网监进行备案

|

照定级要求和标准,对信息系统整改加固

产品套餐

|

测评机构对信息系统等级测评,形成测评报告

|

向当地公关网监提交测评报告,配合完成检查

|

| 金诚信息安全 |

提供定级辅导服务

|

提供备案指引服务

|

提供符合等保2.0合规需 求的安全产品

|

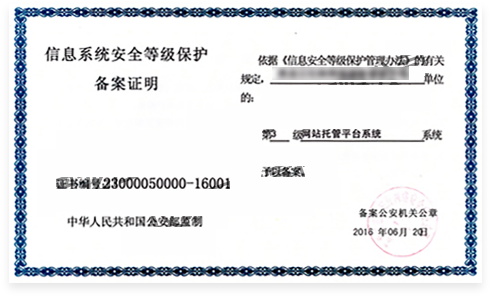

提供等保测评服务, 提供金诚信息安全托管平台的合规资质证明

|

|

| 整改机构 |

辅导客户准备定级报告,组织专家评审

|

辅导客户准备材料、完成备案

|

辅导客户进行系统的 安全加固,协助客户建设 安全管理体系

|

辅导客户测评整改

|

协助客户检查和整改

|

| 测评机构 |

对系统等级符合性状况进行 测评,出具测评报告

|

||||

| 监察检查 |

公安机关审核受理备案材料

|

公安机关监督检查等 级保护工作

|

等保2.0方案优势

专业的资质证明

金诚信息安全拥有三级等保资质,拥有流程化的等保托管方案、精简的等保备案工作、标准安全组件、精准的达标分析、健全的产品体系、合规的方案设计帮您轻松过等保。

等保服务

-

定级备案辅导

定级备案辅导

-

等保差距评估

等保差距评估

-

等保综合建设

等保综合建设

展开查看更多 ∨

完善高效的服务流程

-

数据的完整安全防护方案

通过多年信息安全等级保护项目建设经验和实践积累,从中总结了等保对主机操作系统的所有安全要求,针对操作系统的结构安全、访问控制、网络设备防护、安全审计、入侵防范、资源控制和信息保护预置了安全护策略,定制并生成了专用的等保建设供系统镜像直接使用,支持Windows及主流的Linux版本,减少了后期的等保整改工作量。

数据的完整安全防护方案

通过多年信息安全等级保护项目建设经验和实践积累,从中总结了等保对主机操作系统的所有安全要求,针对操作系统的结构安全、访问控制、网络设备防护、安全审计、入侵防范、资源控制和信息保护预置了安全护策略,定制并生成了专用的等保建设供系统镜像直接使用,支持Windows及主流的Linux版本,减少了后期的等保整改工作量。

-

缩短等保建设整改周期

金诚信息安全拥有满足三级等保要求的云web防火墙、VPN、入侵防御、病毒过滤网关、网络行为与内容审计等安全组件,为业务系统提供从接入、传输、网络到应用。

缩短等保建设整改周期

金诚信息安全拥有满足三级等保要求的云web防火墙、VPN、入侵防御、病毒过滤网关、网络行为与内容审计等安全组件,为业务系统提供从接入、传输、网络到应用。

-

专业一体化的等保建设服务

等保建设过程涉及定级、备案、整改、测评、检查五个阶段及建设单位、公安机关、测评机构、咨询服务商、产品服务商等多个角色,通过与当地的测评机构及等保咨询服务商合作,金诚信息安全为企业提供一体化的等保建设服务,协助企业完成相应的流程、提供业务整改与建设方案、为业务托管与运维提供全程的服务。

专业一体化的等保建设服务

等保建设过程涉及定级、备案、整改、测评、检查五个阶段及建设单位、公安机关、测评机构、咨询服务商、产品服务商等多个角色,通过与当地的测评机构及等保咨询服务商合作,金诚信息安全为企业提供一体化的等保建设服务,协助企业完成相应的流程、提供业务整改与建设方案、为业务托管与运维提供全程的服务。

金诚信息安全服务资质

客户案例

常见问题

金诚信息安全

AI智能封禁,精准防护

0000-00-00 00:00:00

-

你好,有任何问题请与我们联系!服务热线:13845109681

你好,有任何问题请与我们联系!服务热线:13845109681

选择聊天工具:

在线客服

在线客服